ゼロトラストとは?現代のセキュリティモデルの新常識。境界防御型との違いを解説

クラウドサービスの利用やリモートワークの普及により、従来の境界防御型セキュリティモデルでは対応しきれない課題が増えています。それに伴い拡大しているのが、ゼロトラスト(Zero Trust)といわれるセキュリティモデルです。

ゼロトラストは2010年に米国の調査会社であるForresterResearch社によって提唱された、「Verify and NeverTrust(決して信頼せず必ず確認せよ)」を前提にした考え方です。本記事では、ゼロトラストの基本原則から、導入のステップやメリットなどを解説します。

- ゼロトラストとは、ネットワーク内外のすべてのアクセスを常に疑い、検証する新しいセキュリティモデル

- ゼロトラストモデルには、常に検証する、最小権限の原則、セグメンテーション、継続的な監視と分析などの基本原則がある

- 全てのアクセスを検証することで、不正アクセスや情報漏洩のリスクを大幅に低減でき、セキュリティレベルを高めることができる

-

櫻井 秀憲ソリューション事業本部 インフラ事業部セキュリティソリューション室

櫻井 秀憲ソリューション事業本部 インフラ事業部セキュリティソリューション室

主任/エキスパート(セキュリティコンサルタント:CSIRT)2005年に組込機器アプリの開発に携わり、その後移動体通信の無線品質調査研究プロジェクト、交換局開発のPMOチーム、基地局開発のPMOチームに参画、 国内向け新型基地局のPMを務める。現在は自社CSIRTである FSI-CSIRTの活動を通し、社内セキュリティの強化を行いながら、お客様向けにSOC、CSIRTの運用や脆弱性診断、セキュリティ教育の支援など担当。当社加盟セキュリティ団体(ISOG-JやNCA)への参加、発表なども行う。

ゼロトラストとは

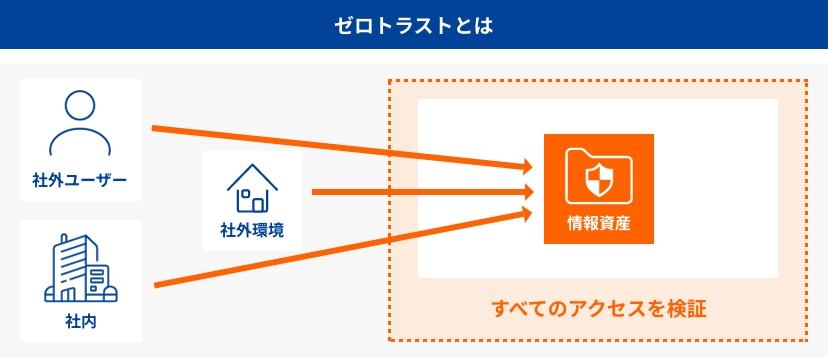

ゼロトラストとは、従来の境界防御型のセキュリティモデルとは異なり、ネットワーク内外のすべてのアクセスを常に疑い、検証する新しいセキュリティモデルです。従来のセキュリティモデルでは、企業内部ネットワークは信頼できるものとされ、外部からのアクセスのみを厳しく監視していました。しかし、ゼロトラストでは、内部ネットワークも含めてすべてのアクセスを検証することが重要とされています。

例えば、従業員が自宅やカフェから会社のシステムにアクセスする場合、内部ネットワークと外部ネットワークの境界が曖昧になります。このような状況では、内部ネットワークも含めてすべてのアクセスを検証するゼロトラストモデルが有効です。

ゼロトラストの基本原則

ゼロトラストモデルにはいくつかの基本原則があります。

① 常に検証する

すべてのアクセスリクエストを検証し、信頼できるかどうかを確認します。これには、ユーザーやデバイスの認証、アクセス権限の確認、通信の暗号化などが含まれます。

② 最小権限の原則

ユーザーやデバイスには、業務に必要な最小限のアクセス権限のみを付与します。これにより、不正アクセスや情報漏洩のリスクを低減させます。

③ セグメンテーション

ネットワークを細かく分割し、各セグメント間のアクセスを厳しく制御します。これにより、一部のセグメントが侵害された場合でも、他のセグメントへの影響を最小限に抑えることができます。

④ 継続的な監視と分析

ネットワークやシステムの動作を常に監視し、異常な活動を検出します。これにより、インシデントが発生した際などに迅速な対応が可能となります。

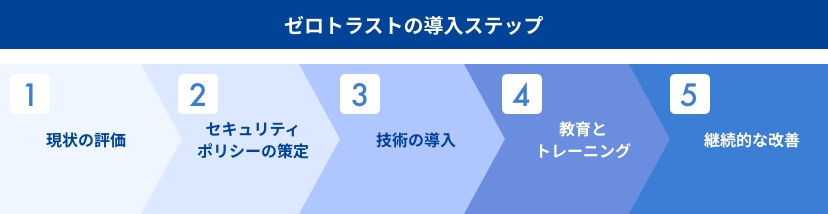

ゼロトラストの導入ステップ

ゼロトラストを導入するためのステップは以下の通りです。

① 現状の評価

現在のセキュリティ状況を評価し、ゼロトラスト導入の必要性を確認します。

② セキュリティポリシーの策定

ゼロトラストの基本原則に基づいたセキュリティポリシーを策定します。

③ 技術の導入

ゼロトラストを実現するための技術(ID管理(多要素認証、アクセスコントロール)、デバイス統制(デバイス機能の制限管理、ポリシー・アプリケーションの配布、EPP・EDRの導入)、ネットワークセキュリティ(通信の暗号化、セグメンテーションなど)、データ漏えい防止、ログの収集・分析)を導入します。

④ 教育とトレーニング

従業員に対してゼロトラストの概念や具体的な対策について教育し、トレーニングを行います。

⑤ 継続的な改善

導入後も継続的にセキュリティ状況を監視し、必要に応じて改善を行います。

ゼロトラストのメリット

ゼロトラストのメリットは、全てのアクセスを検証することで、不正アクセスや情報漏洩のリスクを大幅に低減でき、セキュリティレベルを高められることです。また、クラウドサービスやリモートワークなど、現代の多様なIT環境に対応することができます。

ゼロトラストの課題

ゼロトラストを導入するためには、技術的な投資や従業員の継続的な教育が必要不可欠です。「誰がどのデバイスで、何のデータにアクセスすることを認証・許可するか」を常に監視するためには専門的な人材が必要になります。また、認証・許可を厳しく制限しすぎると業務に支障が生じることもあるため、業務効率とのバランスを取ることも重要です。富士ソフトではセキュリティのスペシャリストが多数在籍し、実績や経験に基づく幅広いご提案が可能です。「ゼロトラストを何から始めたらよいのかわからない」というお悩みをお持ちの企業様はぜひご相談ください。

ゼロトラストでセキュリティ向上を

ゼロトラストは、現代の多様なIT環境に対応するための新しいセキュリティモデルです。すべてのアクセスを常に検証し、最小権限の原則を適用することで、セキュリティを大幅に向上させることができます。導入にはコストや運用の複雑さといった課題もありますが、そのメリットは非常に大きいといわれています。IT初心者の方も、ゼロトラストの基本原則を理解し、セキュリティ意識を高めることが重要です。