最近、攻撃メールが多くないですか?

筆者のところに、数人から似たようなメールの相談がありました。いずれも攻撃メールです。皆さんにも届いていることが予想されるので、コラムの題材として取り上げたいと思います。

こんなメールが届いていませんか?

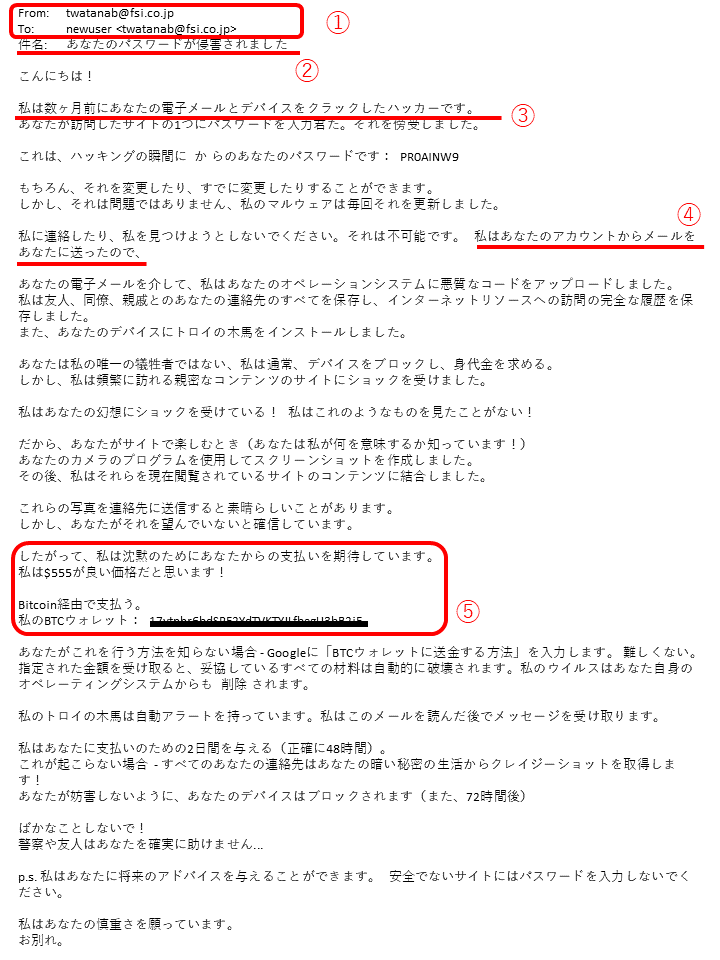

私のところに届いたメールを図1、図2に示します。

※図1

※図2

周りの人に届いているメールも似たり寄ったりで、メールに書いてあることは、おおむね次のような感じです。それぞれ順番に説明していきます(以下の番号は図中の番号に対応します)。

① 宛先も差出人も、受信者本人のメールアドレス

② 件名が「あなたのパスワードが侵害されました」等。英語だと"Third party accessed to (受信者のメールアドレス)"や"You password must be need changed(パスワード)"

③ あなたの○○をハックした(場合によっては、パスワードが書いてある)

④ あなたのアカウントからメールを送信したと書いてある

⑤ 金銭(USドル)をBTC wallet(Bitcoin)で支払うよう要求してくる

最近多いのは、①にある宛先も差出人も受信者本人のメールアドレスというものです。攻撃者にとっては、メールを開いてもらわないと話が始まらないので、②にあるような「あなたのパスワードが侵害されました」、「第三者がアクセスした」、また「(実際のパスワードを見せながら)あなたのパスワードを変更しないといけない」といった件名を付けてメールを開かせようとします。

続けて序文で自己アピール。受信者に気に入ってもらえるかが序文に掛かっています。文字でしか表現できないので、自己アピールはとても重要です。英語のほうが自己主張が強い気がします。図2の例では、"I'm is very good programmer"と書いてありますが、本当に"very good"なプログラマならマルウェアは作りません。畳み掛けるように「あなたの○○をハック/クラックした」と攻撃宣言です。単刀直入で好感が持てます(いや、持てません)。そのハックした根拠として、あなたのアカウントからメールを送信したと書いてあります。これを謳うために、①のように差出人が受信者本人なのです。そして、実はここが引っ掛けです。実際はハックしていなくても、受信者のメールアドレスを使ってメールが送信できます。その説明は後ほど。

本文の後半になると、金銭の要求が行われます。筆者が見たメールでは請求額は$257~$810と幅があります。共通するのは、USドルでの金額表示だということです。しかし、支払い手段はBitcoinです。それなら金額もBitcoinで書いてほしいものです。また、振込期限は「あなたがこのメールを読んでから48時間」という、どうやって測るのかわからない期限を設定されます。きっと無期限なのでしょう。そして最後はみんな揃って、英語では"Good luck!"で締めくくられます。受信者側にとっては、"Bad luck"でしかありません。日本語の場合「お別れ。」で、もう少し日本語を勉強してほしいと思ってしまいます。

なぜ私のメールアドレスを知っているのか?

会社のアドレスの場合、おそらく、お得意様、ビジネスパートナー、発注先などとのメールの送受信が大半を占めると思いますが、それ以外にも意外とメールアドレスは使われています。そう、ニュースサイトやソフトウェアのユーザ登録等です。このサービスへの登録で、サービス提供者が情報漏洩を起こしているケースがあります。また、誰かがアドレスリストを転売していたり、自社のWebサイトで公開されているアドレスだったり、いろいろなところで収集されている可能性があります。

漏洩したアカウント情報を集めている"';--have i been pwned?"というサイトがあります。このコラムを執筆している2019年1月時点では、流出した約57億アカウントが収集されています。世界中で57億も流出していれば、自分のアドレスが含まれているかもしれません。

このサイトでは、メールアドレスを入力するだけで、そのアドレスが流出していないかを確認することができます。セキュリティ研究者が運営するサイトですので、入力したアドレスを悪用される心配もありません。またこのサイトでは、組織の管理者向けに自組織の流出アドレス一覧を提供しています(管理者権限を持つことを確認する方法も明記されています)。さらに、その組織の流出アドレスが新たに見つかった際は通知もしてくれます。私も自社の分を登録していますが、なかなか便利です。

また、Webブラウザ"Firefox"を提供するMozillaが"Firefox Monitor"を提供しています。このサービスは、自分のメールアドレスを入力するだけで流出していないかを確認することができ、自分のメールアドレスを登録しておくと流出時に通知を受けることができます。

もし流出が確認できてしまった場合に大事なのは、自組織や自分のメールアドレスが流出してしまったことではなく、今まさに攻撃されやすい状況にあると認識することです。いつでも攻撃メールが送られてくる可能性があるということを肝に銘じて、メールを処理してください。もし、自組織の多くのアドレスに同様の攻撃メールが届いた場合には、自組織のアドレスリストが流出している可能性を疑ってください。メールアドレス以外にも重要な情報が流出しているかもしれません。

なぜ私になりすましてメールが送れるのか?

続いて、なぜ攻撃者は私のアカウントからメールが送れるのか?について説明します。これにはメール送信の仕組みを知る必要がありますので、メール送信の仕組みをざっくり説明します。

A社の阿部さんからB社の馬場さんにメールを送るケースを例に説明します(図3参照)。

fix-1024x322.png)

※図3

まず阿部さんはA社のメールサーバに、自分が書いたメールを送ります。この時、A社のメールサーバは、阿部さんがA社の人かどうかを確認してから受け取ります。その後、A社のメールサーバは馬場さんのメールアドレスのドメイン名を元にB社のメールサーバを特定し、B社のメールサーバにメールを送信しようと接続します。B社のメールサーバは、馬場さんがB社に実在するかを確認してからメールを受け取ります。最後に、馬場さんがメールソフトを開いたタイミングでB社のメールサーバから馬場さんの手元にメールが届きます。

この流れの中に攻撃という点で重要なことが2つあります。

1. メールサーバは公開されているため、インターネット上の情報を元に誰でも突き止められる。むしろ、送信側のメールサーバが自動的に調べてくれる。

2. 受信側のメールサーバは、送信者が正規のアカウントかどうかを確認しない。

このため、攻撃者は入手したメールアドレスリストに載っているメールアドレスを片っ端から送信者と受信者に設定して、設定の甘いメールサーバを見つけて送信サーバにして攻撃メールを送ることができます(図4参照)。

これが私になりすましてメールが送れる仕組みです。攻撃者自身が攻撃用のメールサーバを作る可能性もあります。

fix-1024x442.png)

※図4

取るべき対策は?

2019年1月の時点で、これらのメールにはマルウェアの添付や悪性サイトへのリンクがあるわけではなく、メールを開くこと自体は問題ありません。しかし、内容を真に受けて、Bitcoinへ振り込むことはやめてください。これらのメールは開かないことがベストなので、フィルタリング等を用いて、開かなくて済むようにしましょう。社内セキュリティ部門、情報システム部門の方は、社内に注意喚起を行ってください。それと同時にSPAMフィルタ等が導入されていない企業は、メールのセキュリティ強化を検討してください。

対策が進んでいるメールサーバで発生する副作用(?)

今回説明したなりすましメールは、対策が進んでいるメールサーバではブロックできます。技術的な説明は割愛しますが、ブロックする指標として以下のものがあります。

- 送信元メールサーバ、送信元メールアドレスの信用度(SPF、DKIM、IPレピュテーション等)

- メールの内容

メールサーバがなりすましメールをブロックしてくれるのは良いのですが、攻撃対象者(上記の例では、B社の馬場さん)になりすまして送信された攻撃メールでは、そのエラーメールの差出人が攻撃対象者(馬場さん)であるため、結局エラーメールが攻撃対象者(馬場さん)に返送されてしまいます(図5)。

fix-1024x454.png)

※図5

しかも、エラーメールの場合、攻撃メール以外の普通のエラーメールと同じ件名("Returned mail: see transcript for details"等)で、同じ差出人("Mail Delivery Subsystem <mailmaster@ドメイン名>"等)から届くため、メールの受信一覧では見分けがつきません。また、SPAMフィルタ等の対策では除外できない可能性が高いです。ここがなりすましメールの厄介なところで、攻撃として検知されても、結果的に攻撃対象者である受信者(馬場さん)に届いてしまいます。もしかしたら、これも攻撃者の思う壺なのかもしれません。実は、私のところに相談があったケースはすべてのメールは差出人に返送されたエラーメールでした。

では、どう対策するか?現在は以下を自分のメールフィルタに設定して様子を見ています。

- From: エラーメールの差出人アドレス

- Subject: エラーメールのタイトル(当社のメールサーバだと "Returned mail: see transcript for details")

- 本文: "bitcoin"

このフィルタだと、自分がメール本文にbitcoinと書いていると、そのメールもフィルタされてしまいますが、そんなことはめったにない(今まで書いたことないです)ので、十分機能すると思います。

原理がわかれば怖くない

今回は、最近流行りの攻撃メールを題材に、なぜあなたに攻撃メールが届くのか、どうやって攻撃者があなたになりすましてメールを送信するのかを説明しました。原理がわかれば怖くありません。少なくとも、こういったわかりやすい攻撃には簡単に気づいて、引っかからないようにしましょう。また、この手のメールを見かけた際には、書いてあることが本当かどうかまず疑いましょう。

世の中にはこの他にもいろいろな攻撃メールがあります。ご興味がある方はフィッシング対策協議会のサイトをご覧ください。

それでは。

富士ソフトのセキュリティソリューションについて、詳しくはこちら