2023年7月、Microsoft社は、ID管理の「Azure Active Directory」を「Microsoft Entra ID」に改称し、「Microsoft Entra」に統合しました。「Microsoft Entra」はネットワークアクセス製品から、マルチクラウド IDおよびネットワークアクセス製品に変わりました。さらに、Security Service Edge(SSE)として新たなネットワーク製品である以下の2つの機能がプレビュー公開されました。

- Microsoft Entra Private Access(EPA)

- Microsoft Entra Internet Access(EIA)

本コラムでは、セキュリティサービスエッジの動向を解説。さらにVPNが抱えるセキュリティリスクや運用の複雑さを解消するネットワークサービスであるEPAに着目して、セキュアなオンプレミスアプリケーション環境を構築するための検証を行います。

Microsoft社のセキュリティサービスエッジ(SSE)

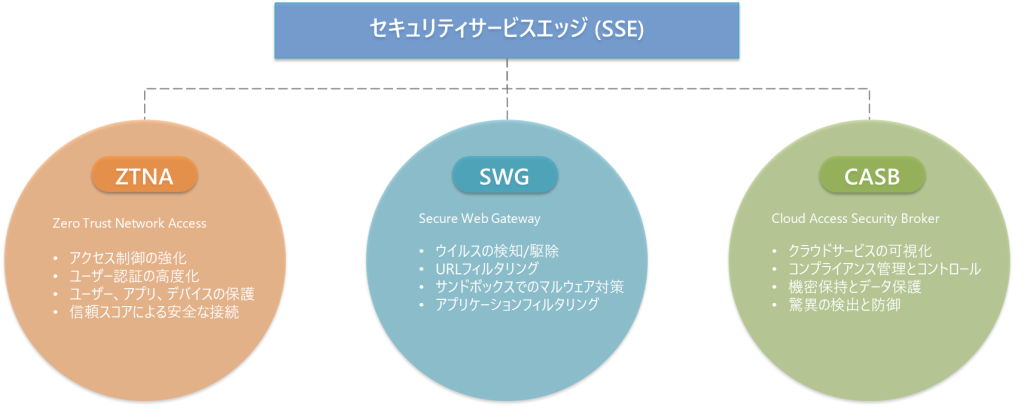

SSEとは、ZTNA(ゼロトラストネットワークアクセス)/SWG(セキュアウェブゲートウェイ)/CASB(クラウド アクセス セキュリティ ブローカー)のセキュリティサービスを統合し、プライベートアプリケーション・Web・クラウドサービスへの安全なアクセスを提供するアーキテクチャです。ネットワークとセキュリティ機能を1つのクラウドサービスに統合させるSASE(Secure Access Service Edge)の機能の一部となっています。

SASEは、組織がDX推進のために様々なシステムを導入することでシステムが乱立し、ポリシーの不統一やガバナンスの低下、運用負荷が増大するなどリスクが顕在化してきたことを背景として、米ガートナー社により提唱されました。

SASEには、主にネットワークサービスとしてのSD-WAN、セキュリティサービスとしてのZTNA、SWG、CASBがあり、セキュリティサービス部分がSSEです。

多様な働き方の推進で高まるセキュリティサービス重要度

コロナ禍をきっかけに、自宅や社外でのリモートワークや、会社と自宅で業務を行うハイブリッドワークが定着し、社内と社外の境界線が曖昧になってきました。このような場所を問わない働き方を推進するために、ネットワークサービスよりもセキュリティサービスの重要性が高くなりました。

リモートワーカーのセキュリティをいち早く確保する

ネットワークサービスやセキュリティサービスを既に導入している企業も多くあります。導入済のサービスを1つのクラウドに統合するには、どのサービスについても、見直しと統合の進め方を十分に検討する必要があります。多くの組織では、ネットワークチームがSD-WANを検討し、セキュリティチームがセキュリティプラットフォームを検討するため、同時進行でお互いに調整し合いながら推進するのは困難になることが想定されます。

しかし、セキュリティサービスだけを検討するのであれば、ネットワークチームとの調整が行われないため、導入までの時間やコストが削減できます。このように、リモートワークやハイブリッドワークを実現する際に、リモートワーカーのセキュリティをいち早く確保するための概念としてSSEが登場したと考えられています。

SSEの構成要素は以下のようにカテゴライズされます。

ZTNA(ゼロトラストネットワークアクセス):Microsoft Entra Private Access

SWG(セキュアウェブゲートウェイ):Microsoft Entra Internet Access

CASB(クラウド アクセス セキュリティ ブローカー):Microsoft Defender for Cloud Apps

警視庁が公開している「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、ランサムウェアの感染経路としてはVPN機器からの侵入が71%と最も多くなっています。SSEのゼロトラストネットワークアクセス機能であるMicrosoft Entra Private AccessへVPNを移行することで、VPNが抱えるセキュリティリスクや運用の複雑さの課題の解決につながります。

Microsoft Entra Private Accessとは?

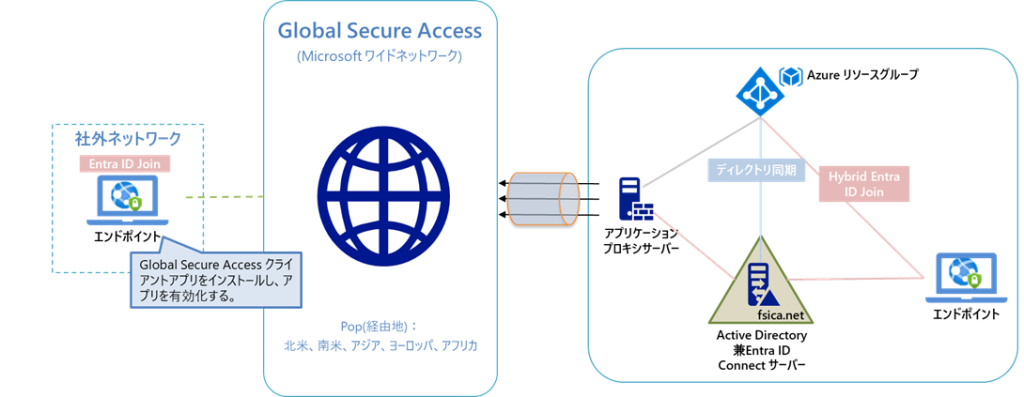

エージェントアプリがインストールされた社外のエンドポイントと社内に配置したアプリケーションプロキシコネクタの通信により、安全に社内リソースにアクセスできる機能です。

主に以下の特長があります。

- エージェントとアプリケーションプロキシコネクタ間の通信を暗号化

- アプリケーションプロキシコネクタはアウトバウンド通信のみ

- Microsoft Entra ID認証となるため、アクセス制御が可能

Microsoft Entra Private Accessの旧製品として、Azure ADアプリケーションプロキシがありますが、Webアプリしかサポートしておらず、実運用に活かすことが難しいという課題がありました。

一方で、Microsoft Entra Private Accessは専用のエージェントアプリを必要とする代わりに機能が拡張され、RDP、SSH、SMBなどHTTP/HTTPS以外のTCPプロトコル全般をサポートするようになり、実運用に耐えるサービスとなることが期待されます。

Microsoft Entra Private Accessを利用するための条件

Microsoft Entra Private Accessを利用するための条件は以下の通りです。

① Global Secure Access 管理者の役割

条件付きアクセスを利用する場合は「条件付きアクセス管理者」または、「セキュリティ管理者」の役割

② Microsoft Entra ID P1以上のライセン

Microsoft 365 トラフィック転送プロファイルを利用する場合、「Microsoft 365 E3」以上のライセンスが必要

※ 2024年4月現在はプレビュー状態でありGA後、追加でライセンスが必要になる可能性があります。

③ 利用端末へのGlobal Secure Accessクライアントのインストール

インストール要件は以下の通り。

・ローカル管理者権限が必要

・64 bit版の Windows 11 または Windows 10

・Microsoft Entra 参加済み または Microsoft Entra ハイブリッド参加済み

※ Microsoft Entra 登録済み は対象外のため、会社所有のデバイスのみをターゲットにしたサービス

④ アプリケーションプロキシコネクタサーバーの構築

サーバー要件は以下の通り。

・Windows Server 2016 以降を実行している Windows サーバー

・.NET Frameworkバージョン4.7.1 以上

※ サーバー1台につき、クライアント200台までの接続要求を処理することが可能。

サーバーが複数台ある場合はクラウド上でグルーピングが可能であり、別途ロードバランサー等の導入は不要。

DMZ上に配置する必要はなく、社内ネットワークに配置すれば良い。

検証内容と準備した環境

今回は次の点について、検証します。

- 社内リソースへのRDP接続時に準拠デバイス(Windows Defenderウイルス対策が有効)はアクセスを許可し、非準拠デバイス(Windows Defenderウイルス対策が無効)はアクセスを拒否する

- Microsoft ワイドネットワーク経由の通信になるため、パフォーマンスが実用に耐えうるか確認する

環境構成図は以下の通り。

エージェントアプリをクライアントにインストール

オンプレミス環境へ接続するためのエージェントアプリをインストールします。

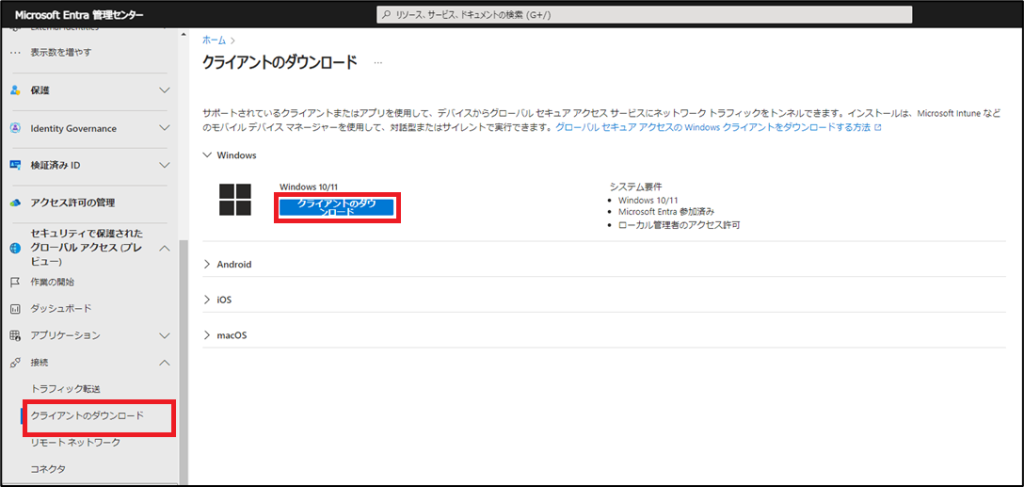

Microsoft Entra管理センターにて、[セキュリティで保護されたグローバルアクセス(プレビュー)] > [接続] > [クライアントのダウンロード] から、[クライアントのダウンロード] をクリックします。

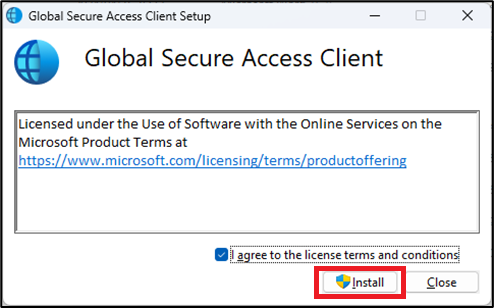

[Install] をクリックします。

「Installtion Successfully Completed」と表示されたら[Close] をクリックします。

アプリケーションプロキシコネクタインストール

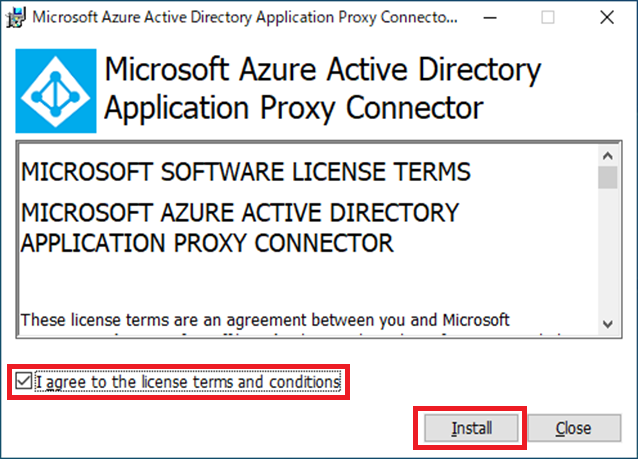

初めにアプリケーションプロキシコネクタサーバーを構築します。

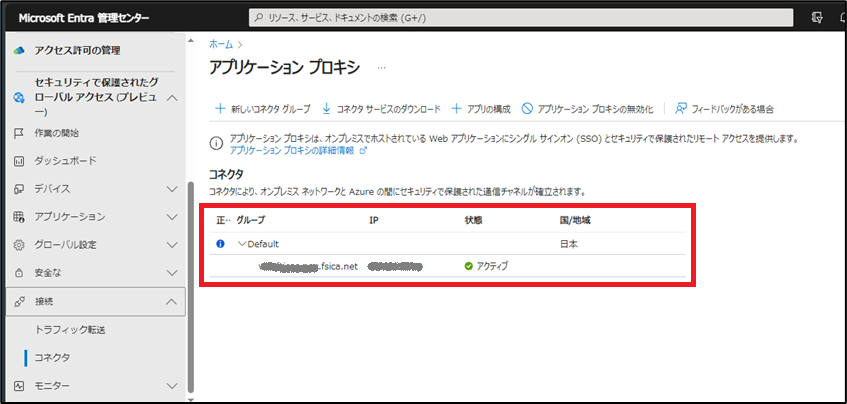

Microsoft Entra管理センターにて、[セキュリティで保護されたグローバルアクセス(プレビュー)] > [接続] > [コネクタ] から、[コネクタサービスのダウンロード] をクリックします。

[規約に同意してダウンロード] をクリックします。

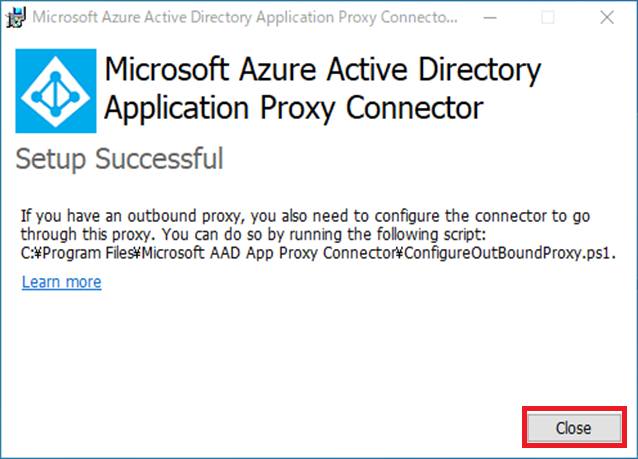

管理者アカウントでサインインし、セットアップが完了します。

インストールが完了後、コネクタ一覧に表示されます。

オンプレミス環境へ接続するルール

ここでは、オンプレミス環境へ接続する際のアドレス範囲とポート番号を設定します。

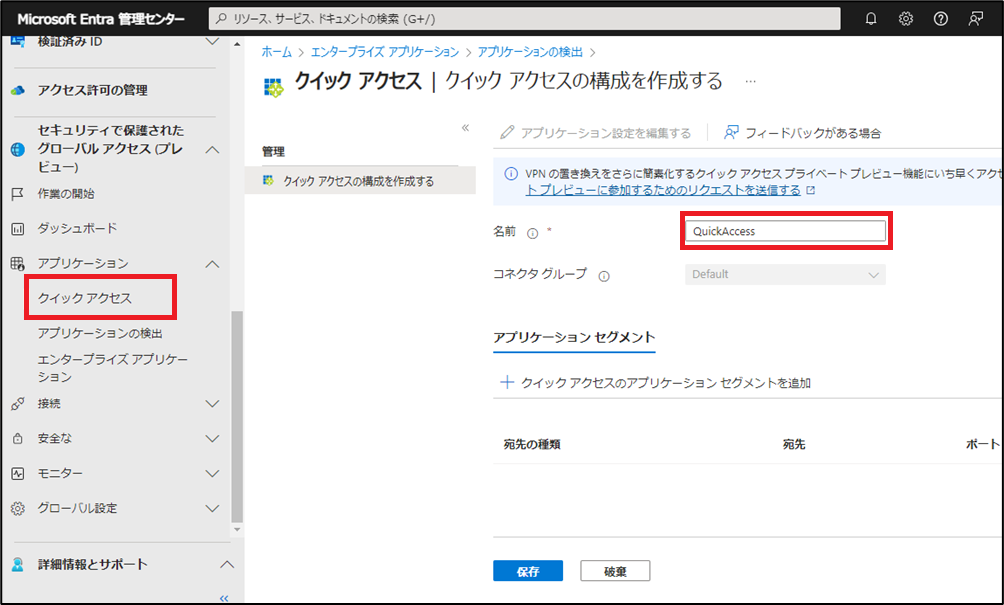

Microsoft Entra管理センターにて、[セキュリティで保護されたグローバルアクセス(プレビュー)] > [アプリケーション] > [クイックアクセス] から、[名前] を入力します。

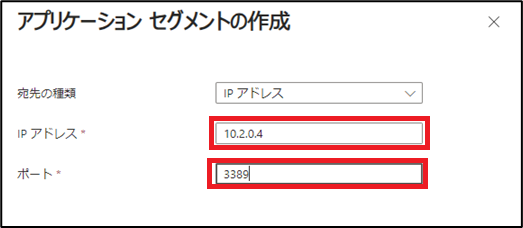

続いて、[クイックアクセスのアプリケーションセグメントを追加] をクリックし、IPアドレスとポートを入力します。

入力後、[適用] をクリックします。

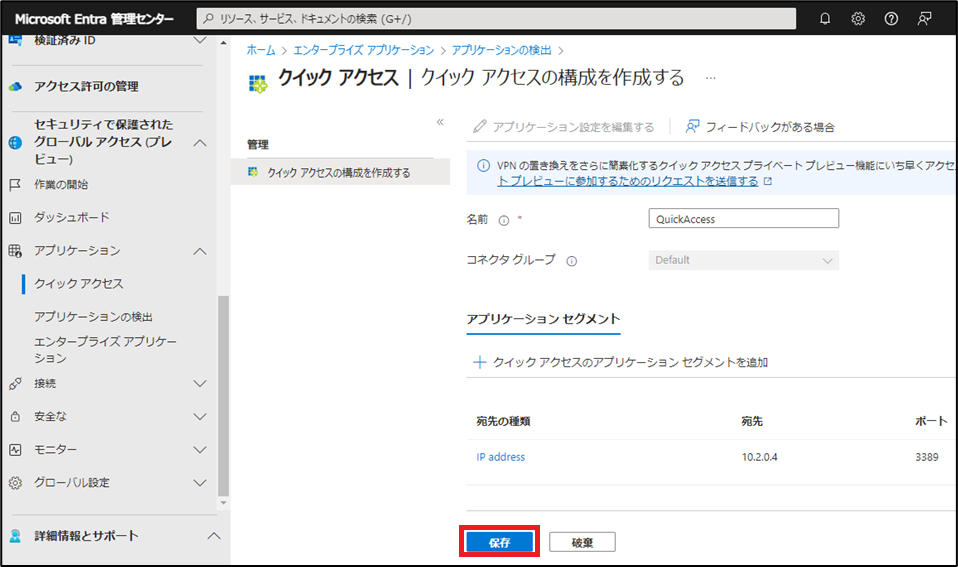

[保存] をクリックします。

IPアドレスにRDP接続するための条件

「オンプレミス環境へ接続するルール」で作成したIPアドレスにRDP接続する際、管理下デバイスからアクセスした場合のみアクセス許可する制御を行います。

Microsoft Entra管理センターにて、[ID] > [保護] > [条件付きアクセス] から、[新しいポリシーを作成する] をクリックします。

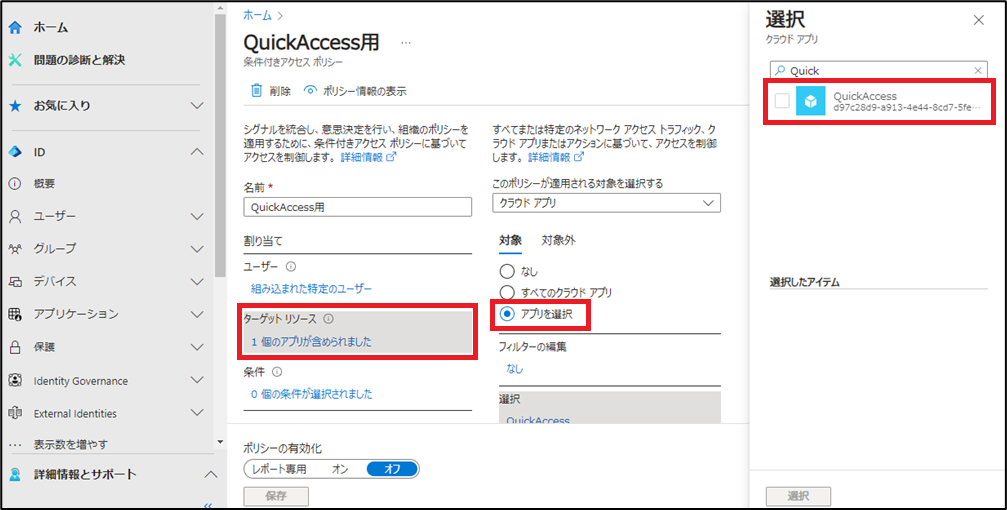

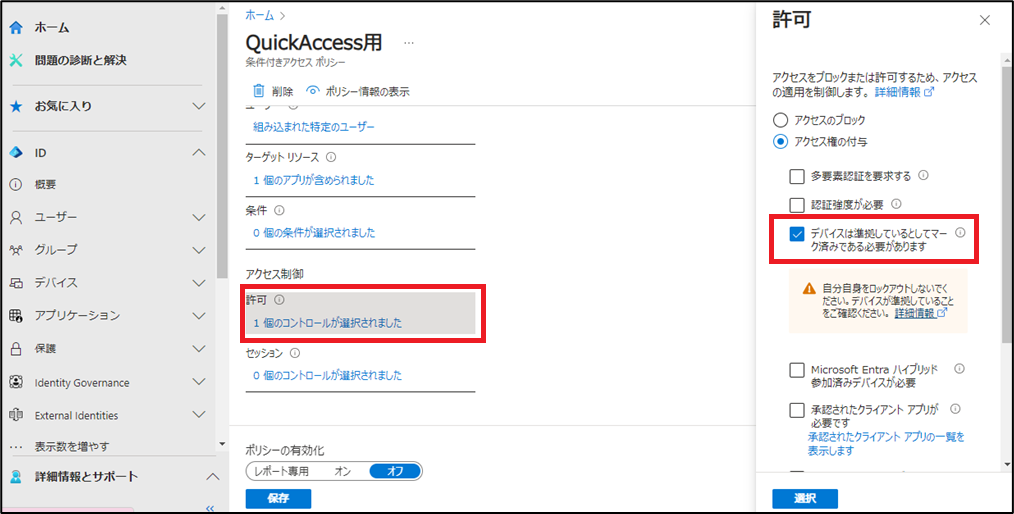

[ターゲット リソース] > [対象] > [アプリを選択] > [選択] にて、「オンプレミス環境へ接続するルール」で作成したクイックアクセスアプリを選択します。

これで、管理下デバイスのみアクセス許可されます。

社内リソースアクセス制御検証

初めに、社内リソースへのRDP接続時に準拠デバイス(Windows Defenderウイルス対策が有効)はアクセスを許可し、非準拠デバイス(Windows Defenderウイルス対策が無効)はアクセスを拒否することが可能か確認します。

検証デバイスはAzure上の仮想マシンを使用します。

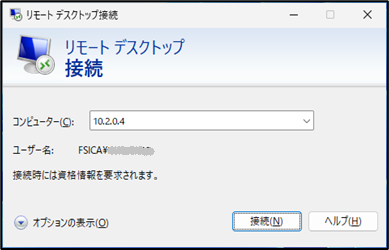

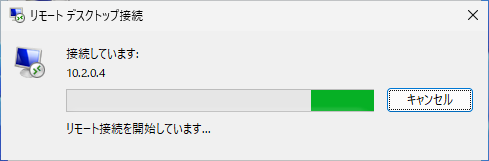

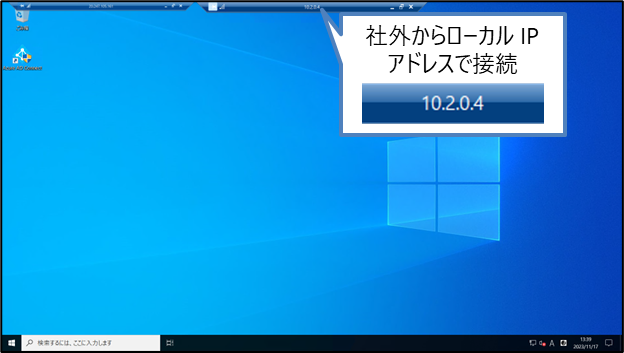

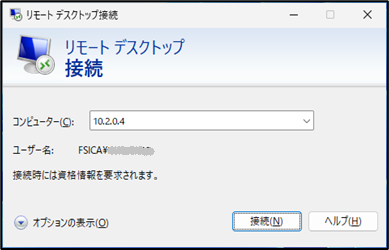

エージェントアプリがインストールされた準拠デバイスから、社内リソース(10.2.0.4)にRDP接続します。

Entra IDでの認証を求められます。

認証後、RDP接続します。

社外から社内リソースにRDP接続できました。

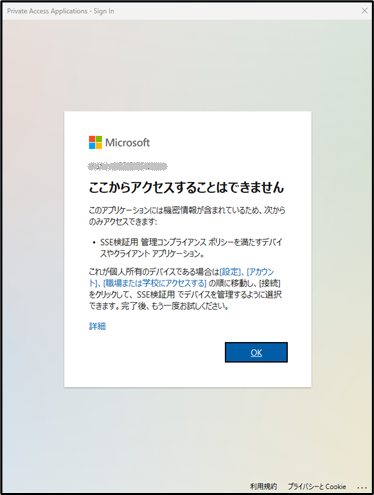

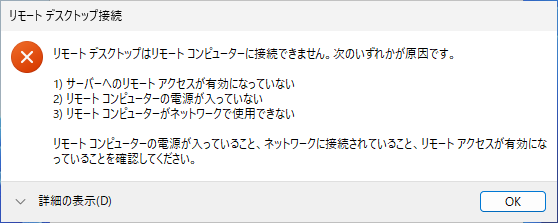

続いて、非準拠デバイスから社内リソース(10.2.0.4)にRDP接続します。

条件付きアクセスによりアクセスがブロックされました。

またRDP接続も失敗します。

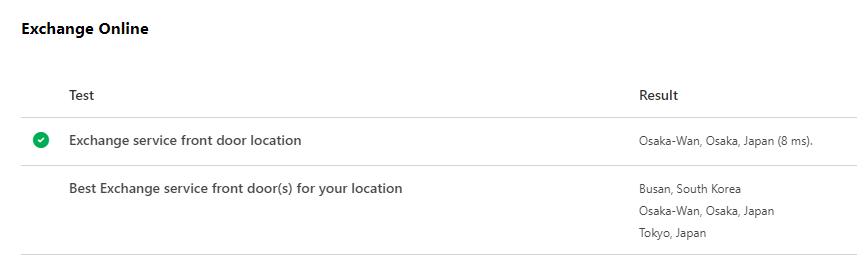

続いて、パフォーマンスが実用に耐えうるか確認します。

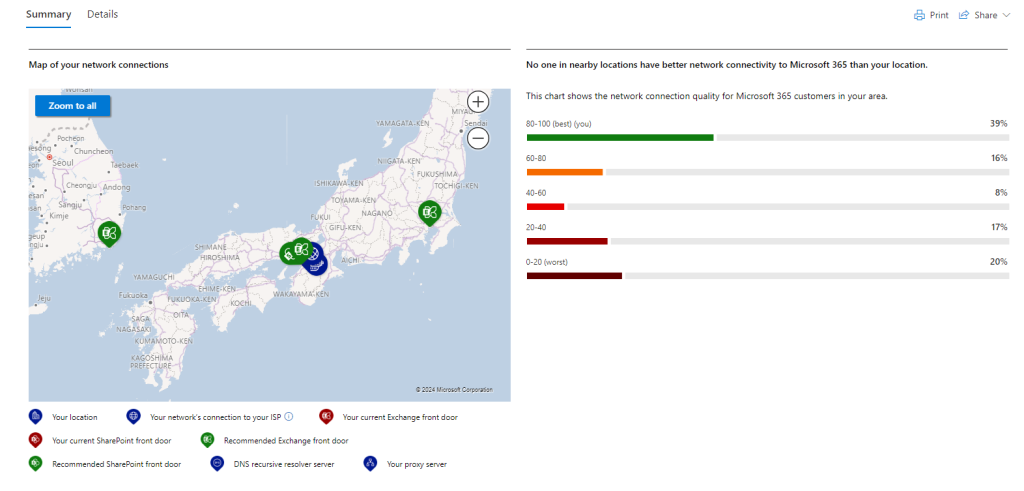

以下URLから利用できるMicrosoft 365ネットワーク接続テストを用います。

https://connectivity.office.com/

今回は、大阪を経由していました。

経由地の一覧はMicrosoftが公開しています。以前は一覧に日本はなかったのですが、大阪と東京が追加されました。

https://learn.microsoft.com/ja-jp/entra/global-secure-access/reference-points-of-presence

パフォーマンス面に関しては、[Details] タブからより詳細に結果を確認できます。

結果は8msとパフォーマンス面においても問題ありません。

まとめ

Microsoft Entra Private Accessの検証を行いました。

| 検証内容 | 結果 |

|---|---|

| 社内リソースへのRDP接続時に準拠デバイス(Windows Defenderウイルス対策が有効)はアクセスを許可し、非準拠デバイス(Windows Defenderウイルス対策が無効)はアクセスを拒否する アクセス制御について期待通り動作したため、組織のセキュリティ水準を満たす端末のみアクセスさせることが可能です。 | 社内リソースへのRDP接続時に準拠デバイス(Windows Defenderウイルス対策が有効)はアクセスを許可し、非準拠デバイス(Windows Defenderウイルス対策が無効)はアクセスを拒否する アクセス制御について期待通り動作したため、組織のセキュリティ水準を満たす端末のみアクセスさせることが可能です。 |

| Microsoft ワイドネットワーク経由の通信になるため、パフォーマンスが実用に耐えうるか確認する 検証過程でパフォーマンス面に問題はありませんでした。 ※今回は単純な構成で検証しています。実際は組織の構成により異なる結果になるかと思います。 | Microsoft ワイドネットワーク経由の通信になるため、パフォーマンスが実用に耐えうるか確認する 検証過程でパフォーマンス面に問題はありませんでした。 ※今回は単純な構成で検証しています。実際は組織の構成により異なる結果になるかと思います。 |

VPNと異なり、必要最小限の社内リソースの利用に留めることができ、アクセス制御も期待通り動作したため、セキュリティ上安心して利用できるかと思います。

また以前はネットワーク速度面に懸念がありましたが、経由地に日本が追加されていることから検証している中で遅いと感じることはありませんでした。

今後、本サービスをご検討の際はぜひ富士ソフトにご相談ください。

富士ソフトのMicrosoft 365関連サービスについて、詳しくはこちら

Microsoft 365 ソリューション

この記事の執筆者

エリア事業本部 西日本支社

インテグレーション&ソリューション部

リーダー / シニアマスター